江湖上流传着这样一句话,渗透测试的本质就是信息收集,一次成功的渗入,百分之80的时间都花在了信息收集上,信息收集真的这么重要么?那么具体要收集什么信息呢?

信息收集主要是收集服务器的配置信息和网站的敏感信息,主要包括域名信息、子域名信息、目标网站信息、目标网站真实IP、目录文件、开放端口和服务、中间件信息、脚本语言等等等。 汇总图如下???

在进行信息收集的时候,我们既要全面详细的获取目标的信息,又要尽量隐藏自己不被发现。尽量用网络搜集,用工具收集时适当挂代理。因此主要从网络搜集和工具搜集两种方式去逐个介绍。

1 域名信息

域名信息:whois信息,备案信息

1.1 whois信息

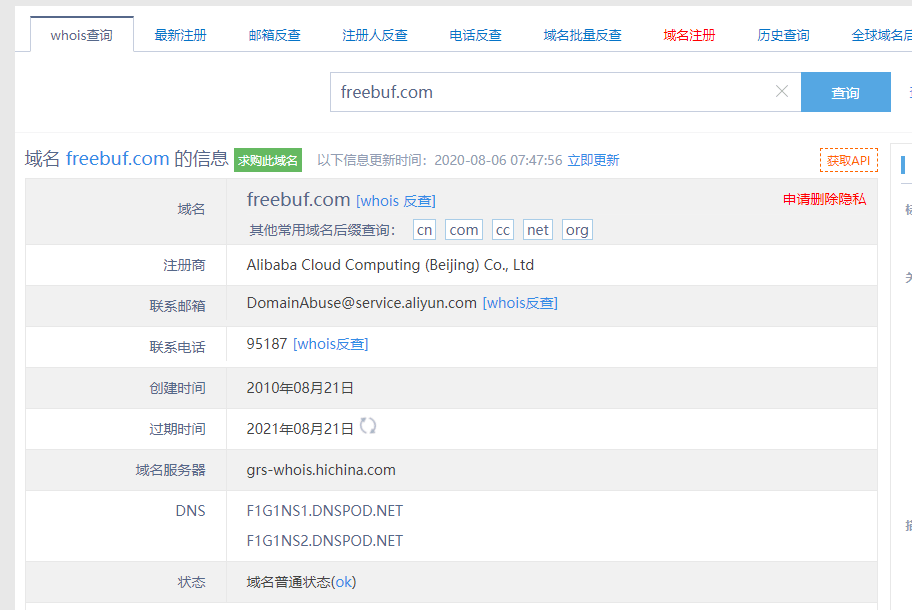

关注的重点是注册商、注册人、邮件、DNS解析服务器、注册人联系电话。

Kali的查询:whois -h 注册服务器地址 域名 .例如:whoid freebuf.com

站长工具-站长之家域名WHOIS信息查询地址:http://whois.chinaz.com/

爱站网域名WHOIS信息查询地址:https://whois.aizhan.com/

腾讯云域名WHOIS信息查询地址:https://whois.cloud.tencent.com/

国外的who.is:https://who.is/

Virus Total:https://www.virustotal.com

1.2 备案信息

备案查询我们主要关注的是:单位信息例如名称、备案编号、网站负责人、法人、电子邮箱、联系电话等。

常见查询备案信息的网站如下:

天眼查:https://www.tianyancha.com/

ICP备案查询网:http://www.beianbeian.com/

国家企业信用信息公示系统:http://www.gsxt.gov.cn/index.html

爱站的备案查询:https://icp.aizhan.com

2 子域名收集

子域名也就是二级域名,是指顶级域名下的域名。收集的子域名越多,我们测试的目标就越多,目标系统渗透成功的机率也越大。主站无懈可击的时候子域名是一个很好的突破口。

2.1 网络搜索

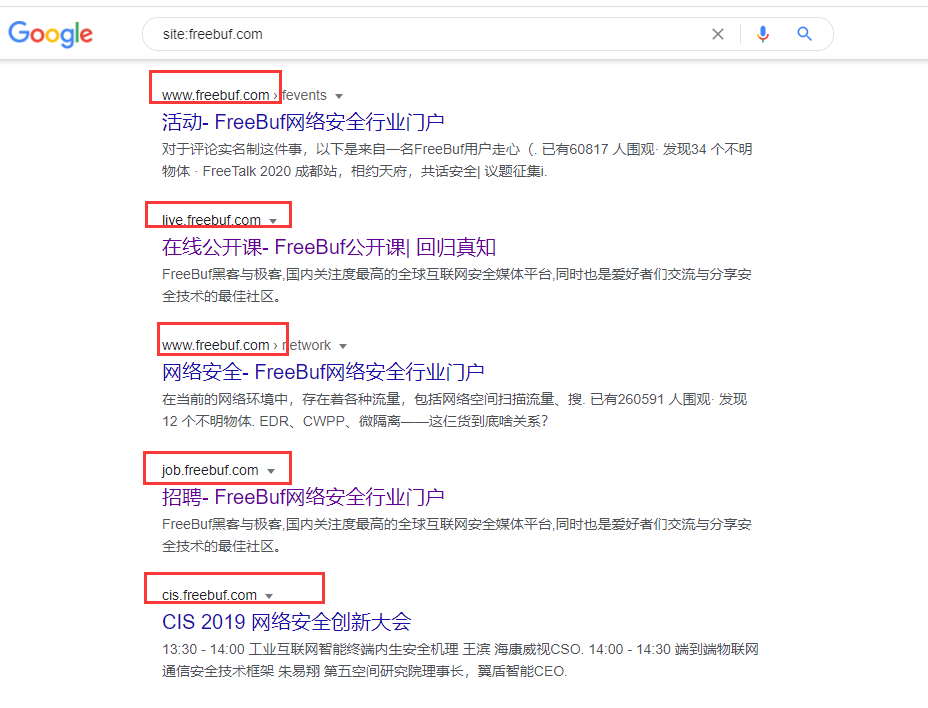

2.1.1 搜索引擎

可以利用Google、Bing 、shodan和百度这样的搜索引擎进行搜索查询 ,要掌握黑客语法,具体如下:

Google搜索语法:https://www.dazhuanlan.com/2019/08/15/5d55112f06e84/

Bing搜索语法:https://blog.csdn.net/hansel/article/details/53886828

百度搜索语法:https://www.cnblogs.com/k0xx/p/12794452.html

搜索实例:

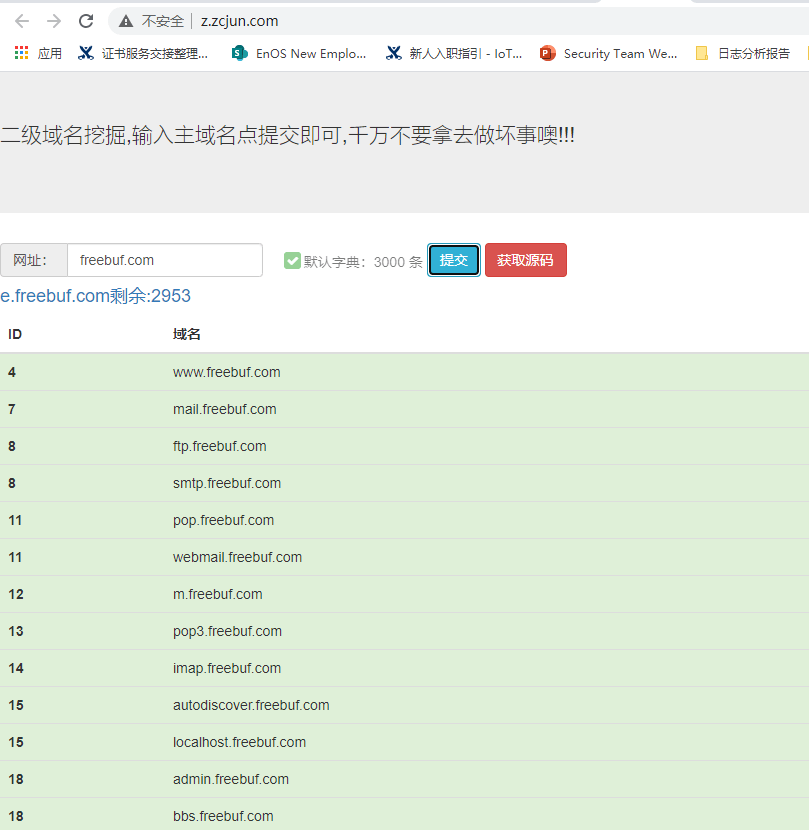

2.1.2 在线网站

(2)http://i.links.cn/subdomain/(

(4)http://z.zcjun.com/(响应很快,推荐)

(5)Github搜索子域名

2.2 工具搜集

检测工具有很多,但重要的是需要日常完善字典,字典强大才是硬道理。常见的有

layer子域名挖掘机、Sublist3r、subDomainsBrute、K8、orangescan、DNSRecon、dnsmaper、wydomain等等,重点推荐layer子域名挖掘机(使用简单,界面细致)、Sublist3r(列举多资源下查到的域名)和subDomainsBrute。(递归查询多级域名),此类工具github都有下载地址和使用方法。

链接如下:

SubDomainBrute:https://github.com/lijiejie/subDomainsBrute

Sublist3r:https://github.com/aboul3la/Sublist3r

Layer(5.0增强版):https://pan.baidu.com/s/1Jja4QK5BsAXJ0i0Ax8Ve2Q 密码:aup5

https://d.chinacycc.com(大佬推荐的说好用的很,但是收费。)

3 真实IP收集

信息收集工程中IP地址是必不可少的,在域名收集工程中我们已经对ip段收集,whois、ping测试、指纹网站都可以探测ip地址,但是很多目标服务器存在CDN,那什么是CDN,如果饶过查找真实IP呢?

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,只有在实际数据交互时才会从远程web服务器响应,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

3.1 绕过cdn

3.1.1 确定有无cdn

(1)很简单,使用各种多地 ping 的服务,查看对应 IP 地址是否唯一,如果不唯一多半是使用了CDN, 多地 Ping 网站有:

http://ping.chinaz.com/

http://ping.aizhan.com/

(2)使用 nslookup 进行检测,原理同上,如果返回域名解析对应多个 IP 地址多半是使用了 CDN。有 CDN 的示例:

3.1.2 绕过cdn

3.2 c段,旁站ip

旁站:是和目标网站在同一台服务器上的其它的网站。

C端:是和目标服务器ip处在同一个C段的其它服务器。

3.2.1 网站扫描

https://phpinfo.me/bing.php(可能访问不了)

3.2.2 工具

神器 : https://github.com/robertdavidgraham/masscan

御剑1.5:https://download.csdn.net/download/peng119925/10722958

C端查询:IIS PUT Scanner(扫描速度快,自定义端口,有banner信息)

Nmap:语法:nmap -p 80,8080 –open ip/24

4 端口信息

对网站域名对应的真实IP地址进行端口测试,很多有防护不能大批量扫描和漏洞测试。

4.1 网站

https://tool.lu/portscan/index.html

4.2 工具

常见工具就是nmap(功能强大)、masscan、zmap和御剑tcp端口高速扫描工具(较快)。

扫描思路:我们可以在收集子域对应的的ip后整理到txt中,然后nmap批量端口扫描、服务爆破和漏洞扫描,前提是不被封禁IP,可采用代理池。

nmap -iL ip.txt –script=auth,vuln > finalscan.txt 扫描导出常见端口和漏洞。

常见端口说明和攻击方向整理如下:https://m01ly.github.io/2020/09/04/pt-portinfo/

nmap 10.0.1.161 -p 1-65535 nmap 过防火墙参数:

-mtu 数据包最大传输单元

--data-length 设置数据包的长度

--scan-delay 延迟一定的时间发包,主要用于绕过频率的限制

--randomize-hosts 对批量目标随机IP进行扫描,适合批量目标一起扫的情况大部分情况下使用上面的参数或者多个参数进行组合即可绕过防火墙进行扫描。

5 网站信息收集

网站信息信息收集主要是:操作系统,中间件,脚本语言,数据库,服务器,web容器、waf、cdn、cms、历史漏洞、dns区域传送等,可以使用以下方法查询。

常见指纹工具:御剑web指纹识别、轻量级web指纹识别、whatweb等

5.1 web指纹

web指纹:操作系统,框架,脚本语言,web容器,服务器,数据库,版本号等

潮汐指纹:http://finger.tidesec.net/(推荐)

云悉(现在需要邀请码):http://www.yunsee.cn/info.html

CMS指纹识别:http://whatweb.bugscaner.com/look/

5.2 Waf 识别

5.2.1 wafw00f

kali上自带wafw00f,一条命令直接使用。建议最好在kali下使用,windows下的使用很麻烦。Nmap上也包含识别waf指纹的脚本模块。

下载地址: https://github.com/EnableSecurity/wafw00f

WAFW00F探测WAF

命令:wafw00f -a 域名5.2.2 nmap

Nmap探测WAF有两种脚本。

一种是http-waf-detect。

命令:nmap -p80,443 --script=http-waf-detect ip一种是http-waf-fingerprint。

命令:nmap -p80,443 --script=http-waf-fingerprint ip6 敏感目录文件收集

攻防测试中探测web目录和隐藏的敏感文件是很重要环境,从中可以获取网站后台管理页面、文件上传界面、备份文件、WEB-INF、robots、svn和源代码等。

主要通过工具扫描,主要有

(0)御剑–很强大(互联网有很多字典加强版)

(1) dirb 目录爆破dirb是必用的一款工具,因为它可以做目录的递归爆破

(2)7kbstorm https://github.com/7kbstorm/7kbscan-WebPathBrute

(3)搜索引擎(Google、baidu、bing等),搜索引擎搜索敏感文件也较为常见,一般是这样:site:xxx.xxx filetype:xls。

(4)爬虫-扫描器(AWVS、Burpsuite、Nessus等)

(5)BBscan(lijiejie大佬的脚本:https://github.com/lijiejie/BBScastorn )

(6)凌风云搜索:https://www.lingfengyun.com/(部分用户可能上传云盘被在线抓取)

(6)github搜索

7 社会工程学收集

我们可以通过社工库查询一些关键信息。对于很多社工库来说,存储达到T,数据量达到亿级别都是小case。内容方面包括帐号密码、邮箱地址、个人信息等等。

互联网社工库,威力有多大,就看数据库的数量和质量了,理论上达到了一定的量,很多的东西都是可以查的出来的,特别是那些基本所有网站都一个密码的,只要一个社工库的收集的其中一个数据库有他的帐号密码,那么查出来的密码就可以直接登陆该用户的其他帐号了。

8 常见CMS扫描

8.1 wordpress

WPScan是一个扫描 WordPress 漏洞的黑盒子扫描器,它可以为所有 Web 开发人员扫描 WordPress 漏洞并在他们开发前找到并解决问题。

8.1.1 安装教程

(1)安装:

windows平台不支持,kaili系统自带,其他平台安装教程见:https://xz.aliyun.com/t/2794

你可以使用下列命令在自己的设备中安装WPScan

git clone https://github.com/wpscanteam/wpscan.git(2)更新

wpscan --update 8.1.2 使用

(1)扫描漏洞

wpscan --url https://www.xxxxx.wiki/结果中红色为高危漏洞,绿色为Info

(2)扫描用户

wpscan --url https://www.xxxxxxx.wiki/ --enumerate u获取用户名后,可以进一步加字典爆破:

wpscan --url https://www.xxxxx.wiki/ -e u --wordlist /root/password.txt(3) 扫描插件漏洞

扫描所用插件:

wpscan --url https://www.xxxxx.wiki/ -enumerate p扫描插件漏洞:

wpscan --url https://www.xxxxx.wiki/ -enumerate vp(4)扫描主题

扫描主题:wpscan –url https://www.xxxxx.wiki –enumerate t

扫描主题漏洞:wpscan –url https://www.xxxxxx.wiki –enumerate vt

(5)文件漏洞扫描

wpscan --url https://www.xxxxxx.wiki/ -enumerate tt9 福利

9.1 强大的搜索引擎

ZoomEy:https://www.zoomeye.org/

FoFa:https://fofa.so/

Dnsdb:https://www.dnsdb.io/zh-cn/

Shodan:https://www.shodan.io/

Censys:https://censys.io/

御剑全家桶:http://www.moonsec.com/post-753.html

9.2 工具

参考: